长达六年的高危内核漏洞被修复,薮猫科技再获苹果官方致谢

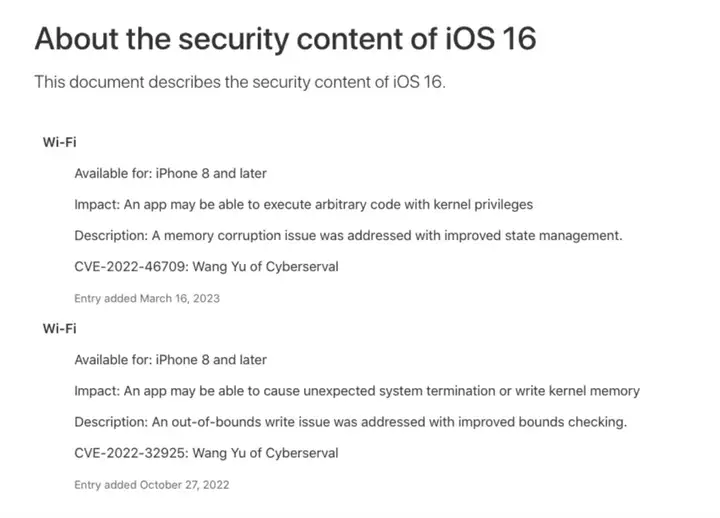

三月下旬,苹果公司公布了新一期安全公告。一个潜藏了至少六年,同时影响 macOS / iOS / watchOS / tvOS 等操作系统的高危内核漏洞在薮猫科技团队的帮助下终于被修复,编号为:CVE-2022-46709。

在 2022 年 Black Hat USA 会议上,薮猫科技受邀出席并在演讲《Dive into Apple IO80211Family Vol. 2》中发出过预警。鉴于当时漏洞并未修复,因此在幻灯片中并没有披露技术细节。

在经过了长达半年的焦急等待以及一个半月的补丁缓冲之后,今天就让我们来挖一挖 CVE-2022-46709 以及苹果操作系统背后的那些神秘故事。

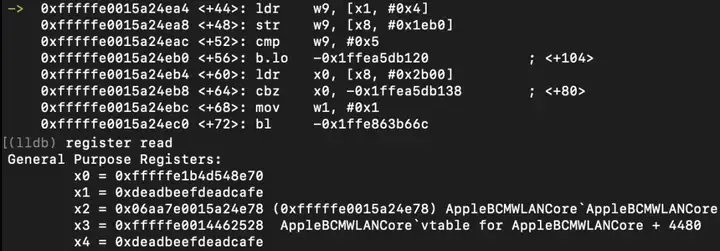

从攻防研究的角度看,CVE-2022-46709 属于危害最大的内核任意地址读写漏洞,其利用过程无需堆风水等复杂技巧辅助。通过构造一系列 Wi-Fi 输入参数,攻击者能够精准操控内核代码的执行流程。在拥有强大的任意地址读写原语之后,对关键内核数据结构的篡改会进一步导致执行权限的跃升。下图展示了在 Apple Silicon M2 平台,恶意代码对于 x1、x4 等寄存器的控制情况。

值得深耕的是,这是相关内核函数四年内第二次被发现存在高危漏洞。换句话说,某些复杂函数会被反复证明存在设计与实现层面的问题。这类情况在薮猫科技的过往研究中并不罕见:

例如,CVE-2020-9834 是公开资料中 Wi-Fi 内核函数 setSCAN_REQ 第二次被发现存在高危漏洞,而 CVE-2020-3912 是 Bluetooth 内核函数 DispatchHCISendRawACLData 第三次被发现存在严重问题。

在前述幻灯片《Dive into Apple IO80211Family Vol. 2》的总结章节我们一再强调:支持多架构的回调处理函数、状态机的维护代码、异常处理程序等需要进行非常严谨的设计论证和实现评审,否则安全缺陷这场猫鼠游戏永远不会停止。

在 Wi-Fi 等领域继续挖呀挖~ 截至目前,薮猫科技已向安全社区贡献了两篇顶级安全会议议题,并持续协助苹果公司修复了包括:CVE-2020-9832, CVE-2020-9833, CVE-2020-9834, CVE-2020-9899, CVE-2020-10013, CVE-2022-26761, CVE-2022-26762, CVE-2022-32837, CVE-2022-32847, CVE-2022-32860, CVE-2022-32925, CVE-2022-46709 在内的众多内核高危漏洞。

但这就结束了吗?并不是!

在最近的沟通中,苹果公司承诺在 2023 年秋季推出重新设计后的 Wi-Fi 组件,以彻底解决系统中的顽疾。

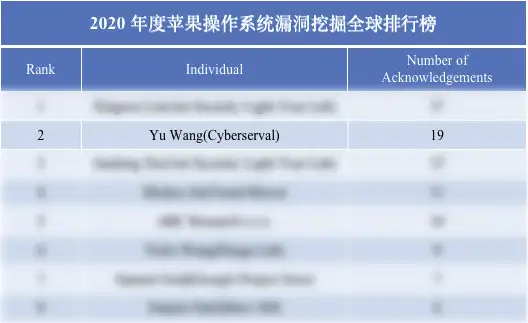

值得一提的是,在苹果系统的安全探索与研究方面,薮猫科技从未停歇,团队曾在 2020 年苹果操作系统漏洞挖掘中排名全球第二。长期持续的研究投入,丰富硬核的经验与技术,都在下一代 DLP 产品——青骓 DDR 中得以实践与落地。

区别于传统 DLP,薮猫科技打造的青骓 DDR 基于「全生命周期数据监测」「敏感内容的级别继承与流转分析」等核心技术,全面支持 Windows、macOS、信创和 Linux 等多系统,并兼容不同版本。

其中,青骓 DDR 在 mac 端的防护实力出众,具备「无需关闭 SIP」「轻量部署」「稳定性强」等多亮点,已受到市场、客户等多方认可,致力于为 mac 用户提供最专业最全面的数据安全服务,让数据更安全!