防钓鱼功能限免开启,薮猫科技助客户实战防御再升级!

随着 2025 年国家级攻防演练启动,企业安全体系即将迎来一场实战检验。而在真实环境中,攻击者也已提前“开卷”:以“银狐”木马为代表的新一代钓鱼攻击持续活跃,借助仿冒页面、浏览器插件、社交软件等入口,大量企业遭遇敏感数据外泄与内网中毒事件。

整个攻击链条几乎无缝嵌入员工日常:从“安装插件”到“点击更新包”,每一步看似正常的动作,都可能成为信息窃取的破口。

在此背景下,薮猫科技正式开放防钓鱼、浏览器插件管控与隐私防护功能的限时使用,为客户强化终端抗渗透能力、提升安全检测响应速度。

钓鱼攻击仍是惯用方式,且演进更隐蔽

钓鱼攻击作为历年攻防演练中的“起手式”,一直以来都是红队突破防线的“低成本高收益”选项。其欺骗性强、命中率高,往往能在短时间内实现初始入侵,并迅速扩展至整网。

而近年来,钓鱼攻击方式已发生结构性演进:攻击者不再仅依赖传统技术漏洞,而是以“模仿员工日常操作”方式潜入终端系统,攻击链隐藏在日常的下载、安装、点击行为中,防不胜防。

01 仿真页面诱导下载

攻击者通过邮件伪造“税务局”“财政部”“发票提醒”等官方通知,引导用户点击仿真页面。相关页面设计精细、语言逼真,诱导用户误信并下载压缩包或可执行木马文件。

02 热点挂钩诱导操作

攻击者利用时下热点话题或高频办公需求,仿冒如 DeepSeek 本地部署、Google 在线翻译、公共邮箱登录入口等页面,构建高度相似的假冒下载入口,还有各类“吃瓜类”文档更是层出不穷,用户因操作习惯或疏忽大意而中招,下载安装了带毒程序。

03 浏览器插件投毒

攻击者通过入侵浏览器插件官方,在插件中插入恶意代码进行供应链投毒。插件一旦运行,可读取 Cookie、剪贴板、表单数据等敏感信息,甚至建立后门完成远程控制。

04 IM 成为钓鱼“集散地”

企业微信、QQ群、微信群等社交平台成为钓鱼文件扩散温床。一旦终端感染,攻击者可控制其自动拉群、群发链接与压缩包,构建“社交内扩散”闭环,实现病毒级传播与全网渗透。

多场景精准拦截:青骓 DDR 钓鱼与隐私风险防护能力全新上线

针对当前钓鱼攻击与数据窃取手法愈发“日常化”“隐蔽化”的趋势,青骓 DDR 聚焦终端下载入口与插件滥权两大风险高发区,构建了基于策略联动的可视化安全防护体系。此次限免开放的核心能力包括:

01 防钓鱼能力

支持对邮件、IM、浏览器中下载可执行文件后缀(如 exe, msi 等)的实时拦截,阻止员工下载木马文件或被诱导操作。

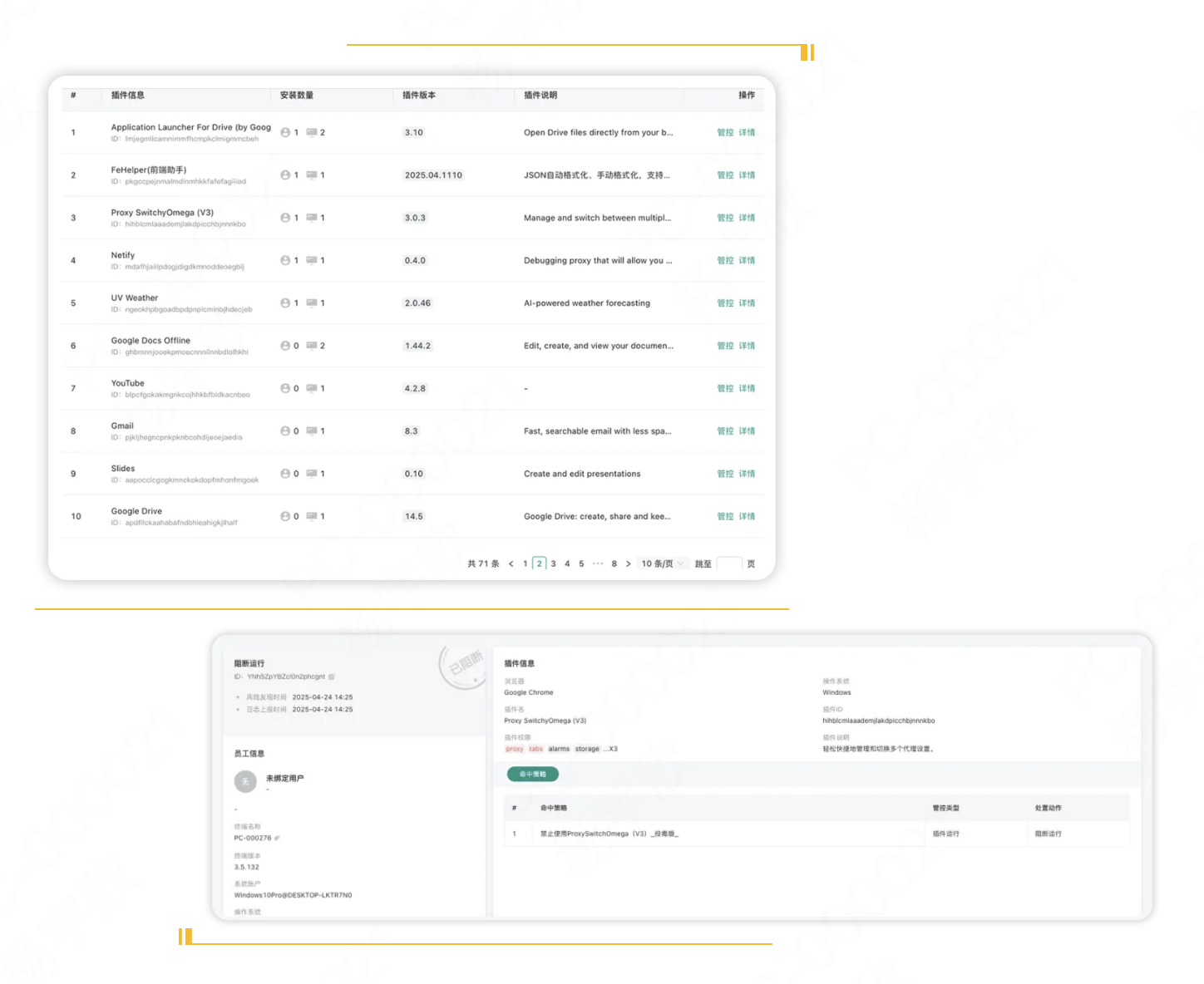

02 插件管控能力

自动识别企业内终端所安装的浏览器插件,评估插件来源、权限与风险,支持对高权限或可疑插件进行策略化管控和一键禁用。

03 隐私防护能力

可以拦截非法软件读取浏览器 Cookie,浏览器历史记录,聊天软件数据库等,防止个人隐私被带有后门的软件窃取。

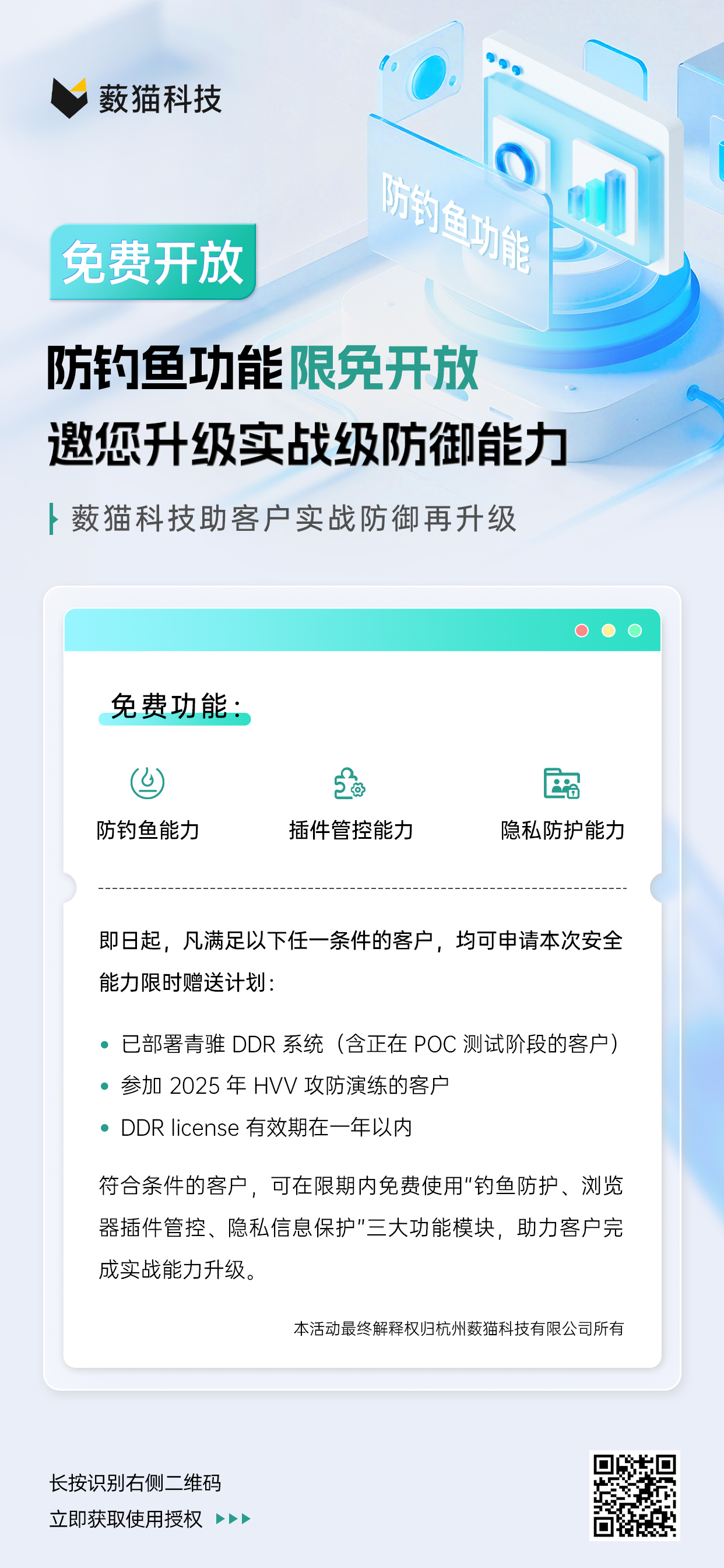

限时开放,邀您升级实战级防御能力

即日起,凡满足以下任一条件的客户,均可申请本次安全能力限时赠送计划:

- 已部署青骓 DDR 系统(含正在 POC 测试阶段的客户)

- 参加 2025 年 HVV 攻防演练的客户

- DDR license 有效期在一年以内

符合条件的客户,可在限期内免费使用“钓鱼防护、浏览器插件管控、隐私信息保护”三大功能模块,助力客户完成实战能力升级。

本活动最终解释权归杭州薮猫科技有限公司所有。

扫描图片中的二维码或直接联系我们,立即获取使用授权。

-END-