注意!浏览器插件可能正悄悄泄露企业数据

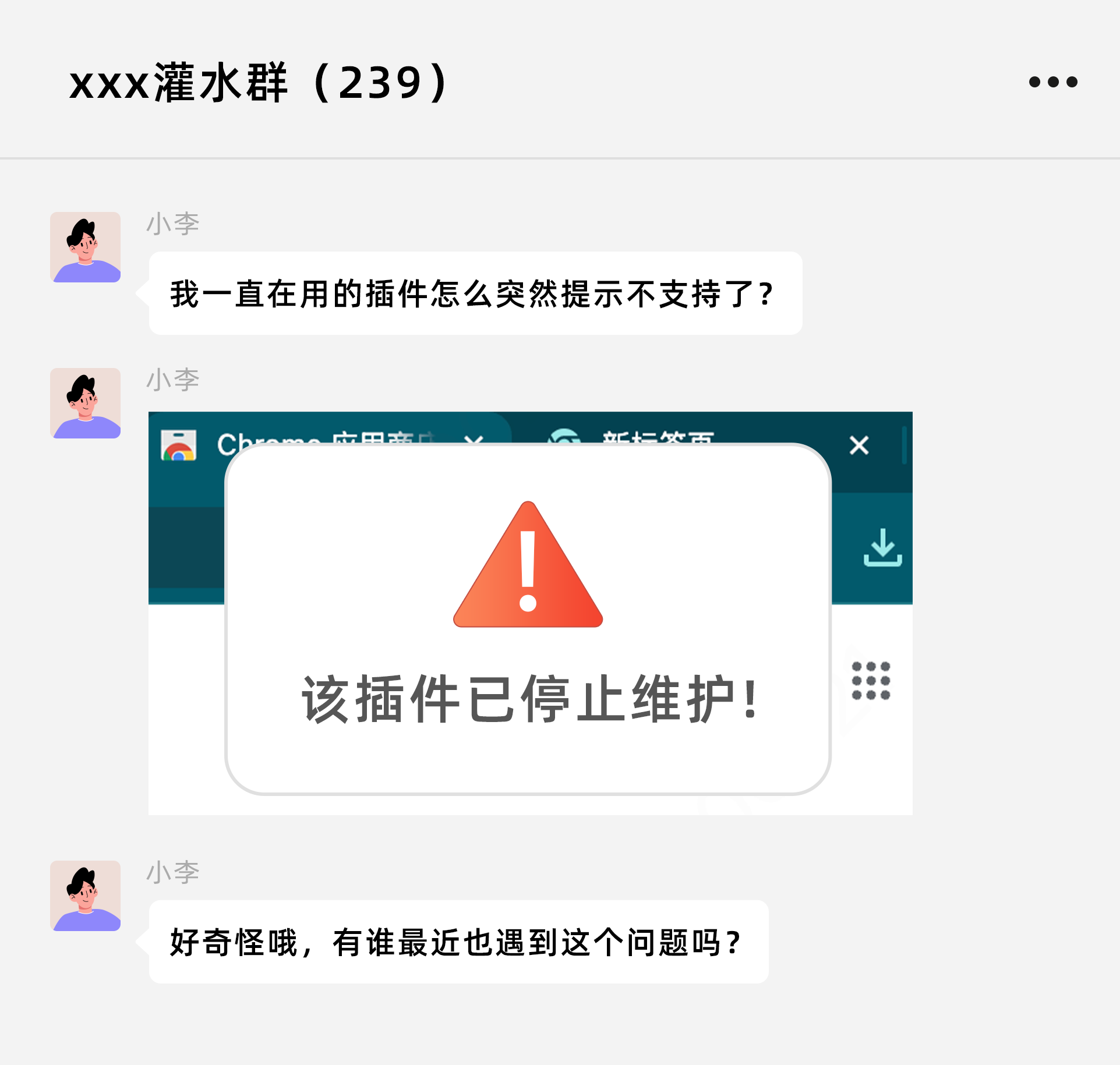

周五上午,刚踏进办公室的小李打开浏览器准备开始一天的工作。

熟悉的界面、熟悉的动作——却突然跳出一个警告:“该插件已停止维护。”

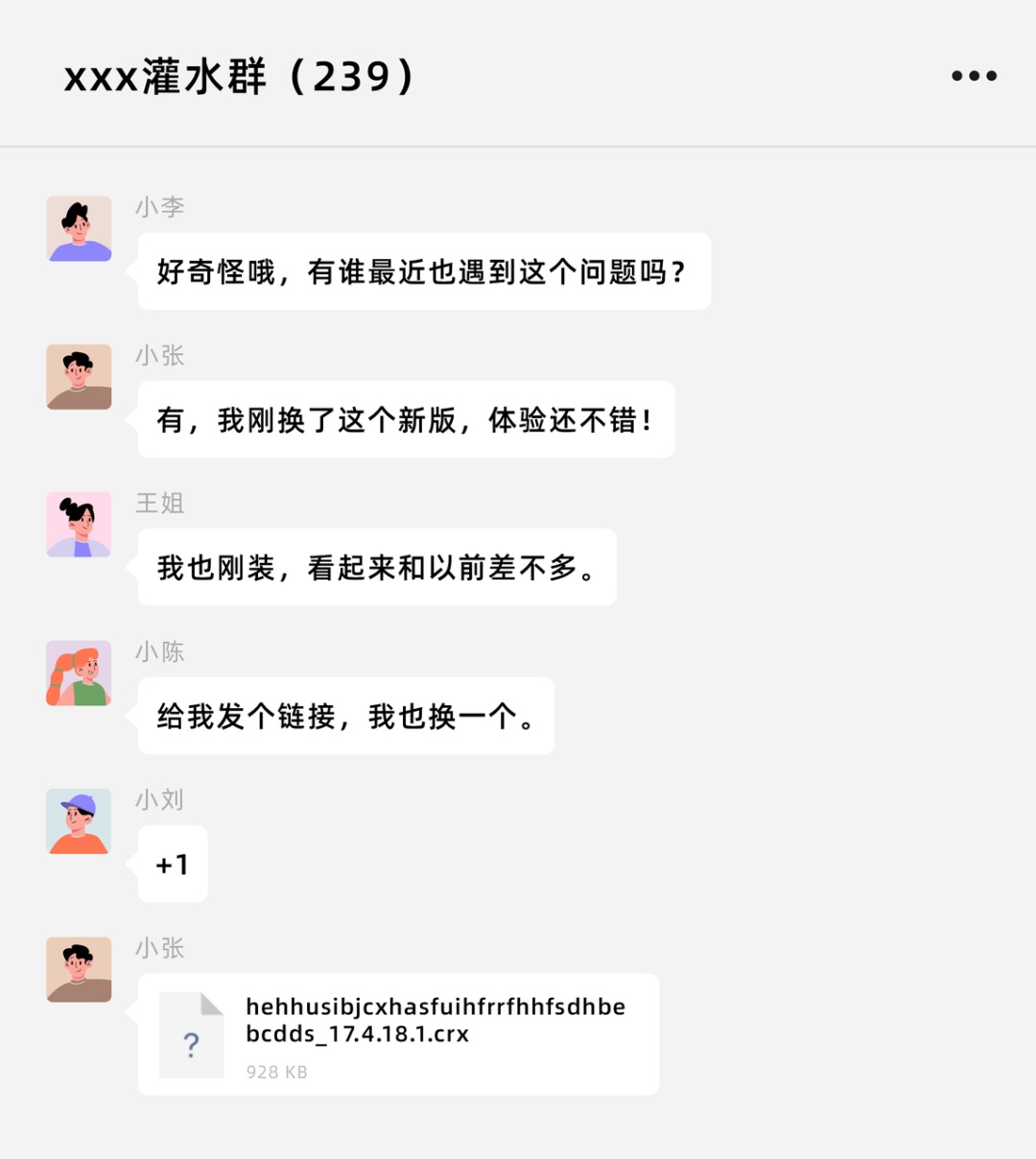

“好奇怪哦,有谁最近也遇到这个问题吗?”

他把截图发进了公司“摸鱼群”。几秒钟后,群里开始热闹起来:

于是,短短十分钟,十几位同事点击同一个安装包,安装了同一个“新版插件”。

然而,他们不知道的是,这个新版插件其实早已被黑产团伙“污染”。

它在后台静默运行,偷偷记录每个用户的剪贴板内容、Cookie 信息、账号登录操作,甚至悄悄向境外服务器发送了他们的浏览数据。

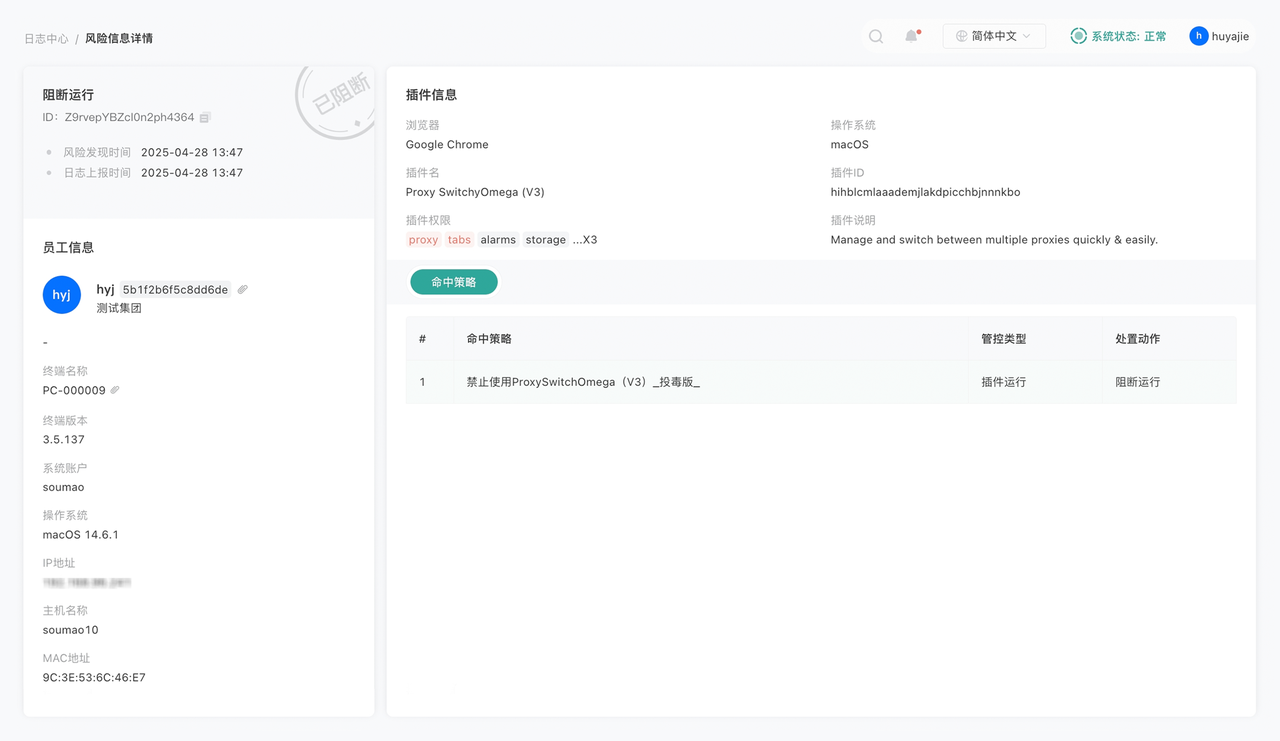

而直到某天,安全团队捕捉到某员工账号异常登录行为,深入排查后发现,安装的浏览器插件已被第三方篡改,悄然开启了数据外泄通道。

插件已是办公标配,却可能是数据泄露的“第一现场”

在现代企业里,浏览器插件已经成为不可或缺的工作助手。

从自动登录、密码管理,到网页翻译、阅读优化、批量下载,再到开发调试、页面采集等——插件的存在大大提升了员工效率,也让数字化办公更加流畅。但正因为插件无处不在,它们也成了最容易被忽略的安全风险源。

许多插件拥有极高权限,可以:

•访问和读取剪贴板内容

•获取浏览历史、Cookie、页面输入信息

•与远程服务器通信,上传数据

•在后台静默运行,几乎不会被用户察觉

这使得插件一旦被篡改、或者本身就暗藏恶意,其危害极其隐蔽而严重。

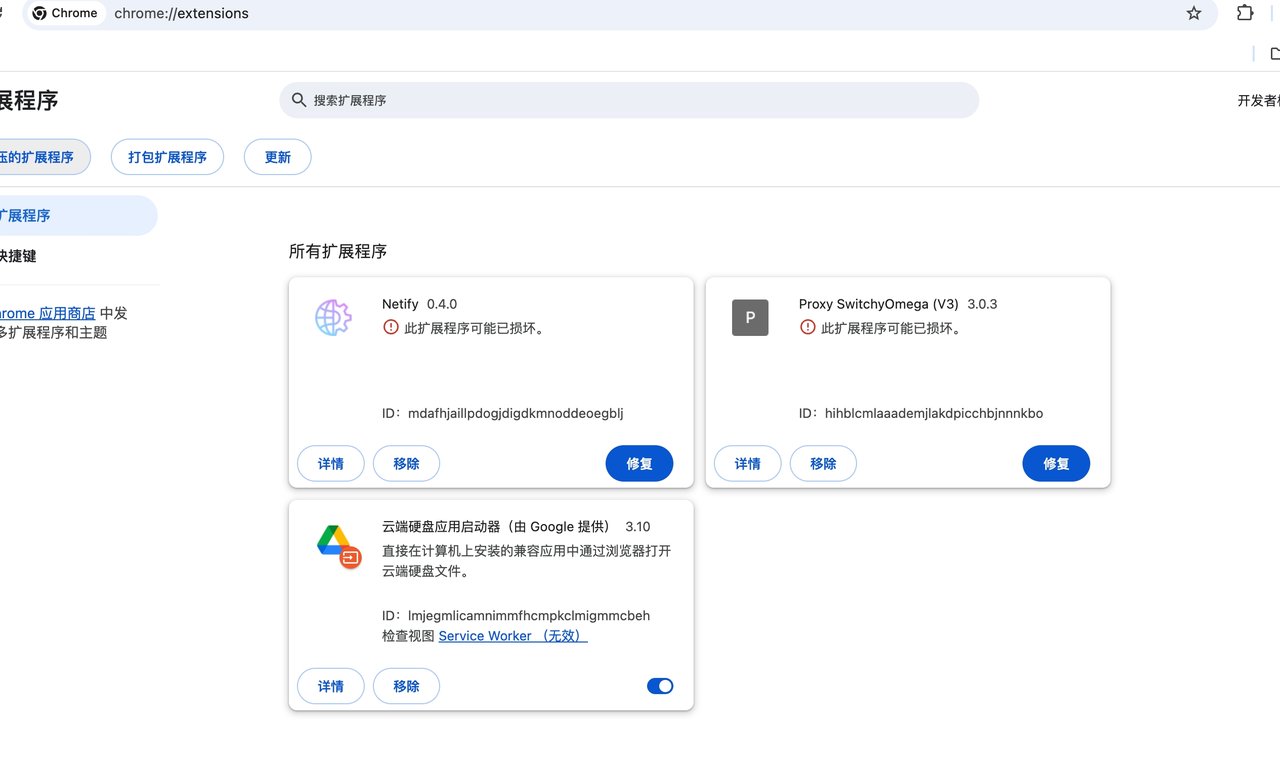

比如 2024 年 Booz Allen Hamilton 报告曾指出,Chrome 应用商店已有超 30 款插件遭到污染,影响超过 260 万用户,其中就包括被大量技术人员使用的 Proxy SwitchOmega。

更可怕的是,用户几乎察觉不到异常,还会在无意中把“推荐链接”发给同事,导致企业范围内的泄露蔓延——形成“社交裂变式”扩散。而一旦泄露发生,企业往往难以追溯源头,更难及时发现和处置,这也是近年来插件型攻击不断上升的重要原因。

你熟悉的“办公神器”,可能在帮别人“打包数据”

有些插件甚至不是“被污染”,而是天生就带风险。

例如我们熟悉的一些「剪存类」插件——如某象笔记、某书剪存等,这类插件往往具备读取网页内容、访问剪贴板、自动同步数据的功能。在日常使用中,若员工将包含敏感信息的文档内容、合同报价等复制或“剪存”进插件,相关数据可能会同步至其个人账号下的云端空间,便可能形成无意识的数据外流。

主打“一键保存、跨端同步”的功能,却借助剪贴板读取、网页内容抓取等权限,在用户毫无感知的情况下,将复制的合同、报价、技术文档、源代码同步上传,成为企业数据泄露的重要通道。

这类插件往往具备读取网页内容、访问剪贴板、自动同步数据至个人云端账户的权限。在日常使用中,若员工将包含敏感信息的文档内容、合同报价等复制或“剪存”进插件,相关数据可能会同步至其个人账号下的云端空间。

这些同步行为在个人使用场景中可能被视为正常,但一旦涉及企业内部信息、客户资料或未经授权的数据,便可能形成无意识的数据外流。

青骓 DDR 新功能上线:全面掌控浏览器插件风险

浏览器插件已成为终端安全盲区:员工自装、难监管,潜藏权限大,爆发影响深。

对此,薮猫科技推出「浏览器插件管理功能」,助力企业从“发现”到“治理”,构建浏览器安全边界。

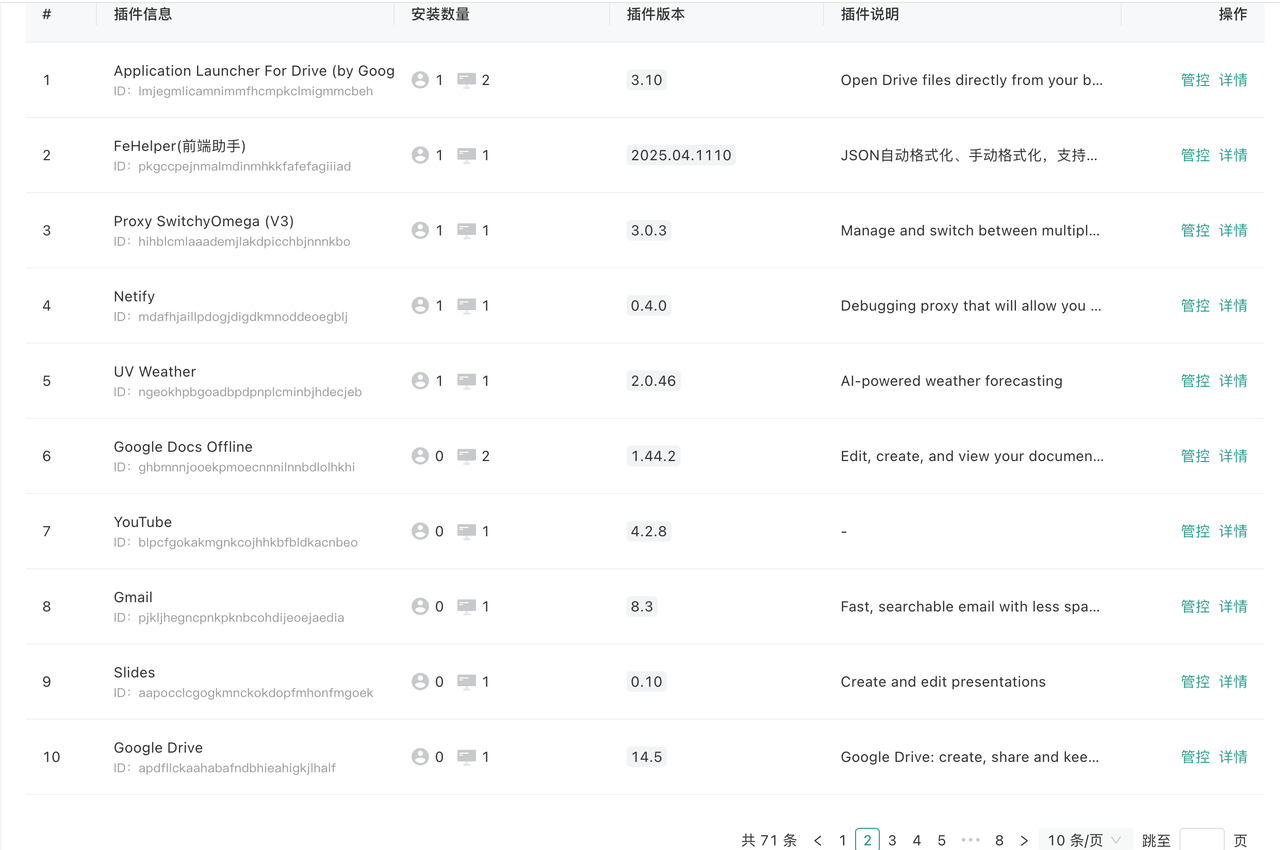

插件资产全面梳理

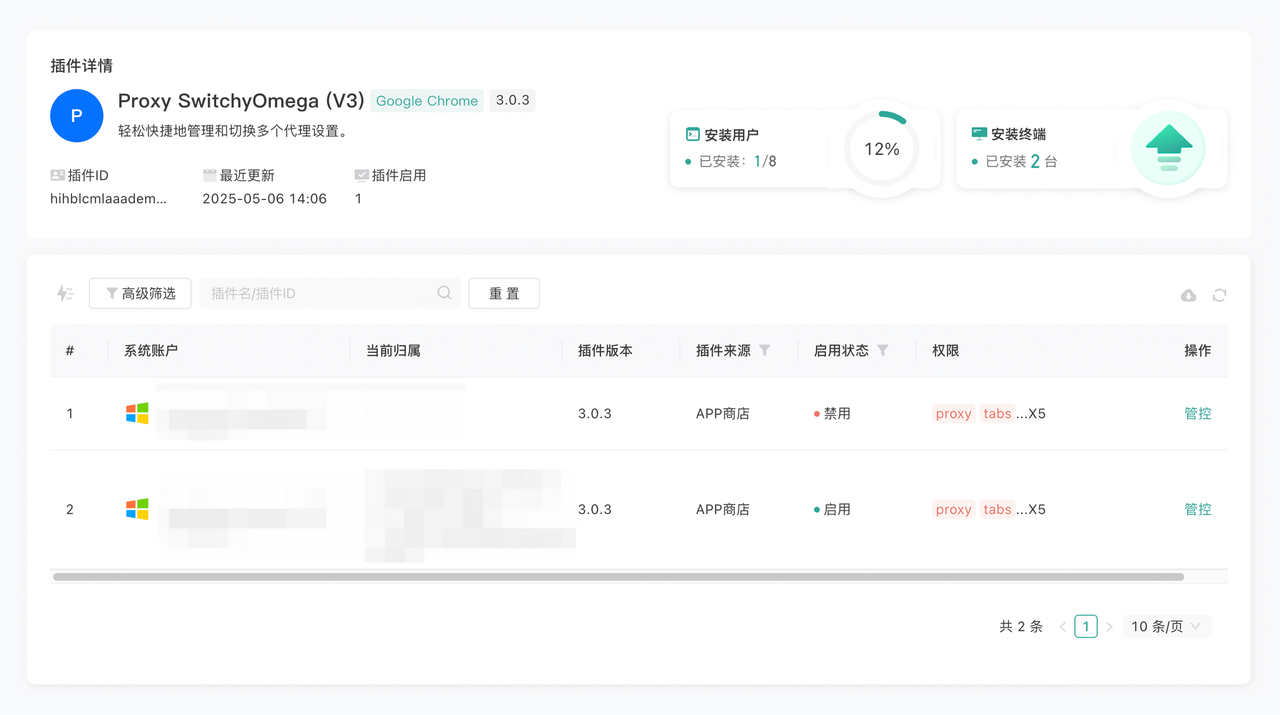

通过青骓 DDR 浏览器插件发现功能,梳理域内扩展程序信息,实现每位员工浏览器插件的可视化管理:谁装了什么插件、从哪来的、什么版本型号、什么时候装的、谁用的是破解版,一目了然。

风险识别,智能预警

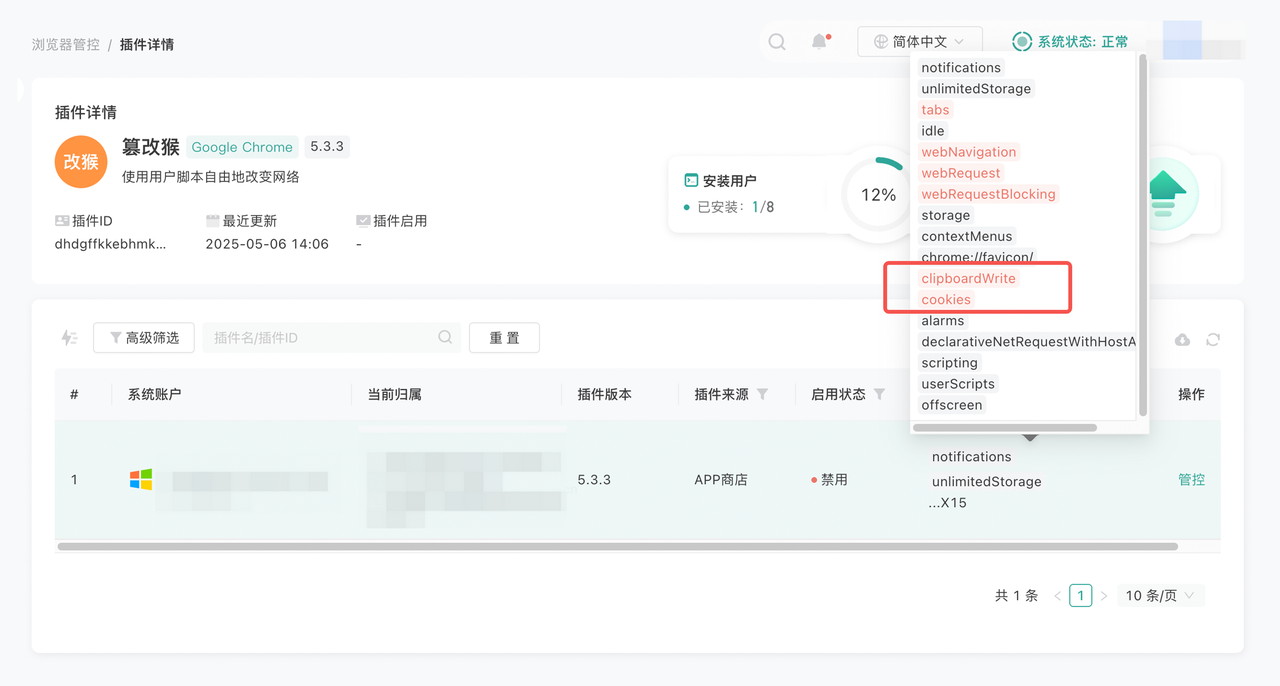

实时了解插件权限请求,特别标记具备高风险能力的插件:对于读取敏感信息(剪贴板信息、Cookie 信息等)的插件,如剪存类插件,务必提高警惕。同时识别插件来源,避免使用未经验证的“破解版”插件,许多修改版插件可能已被植入后门。

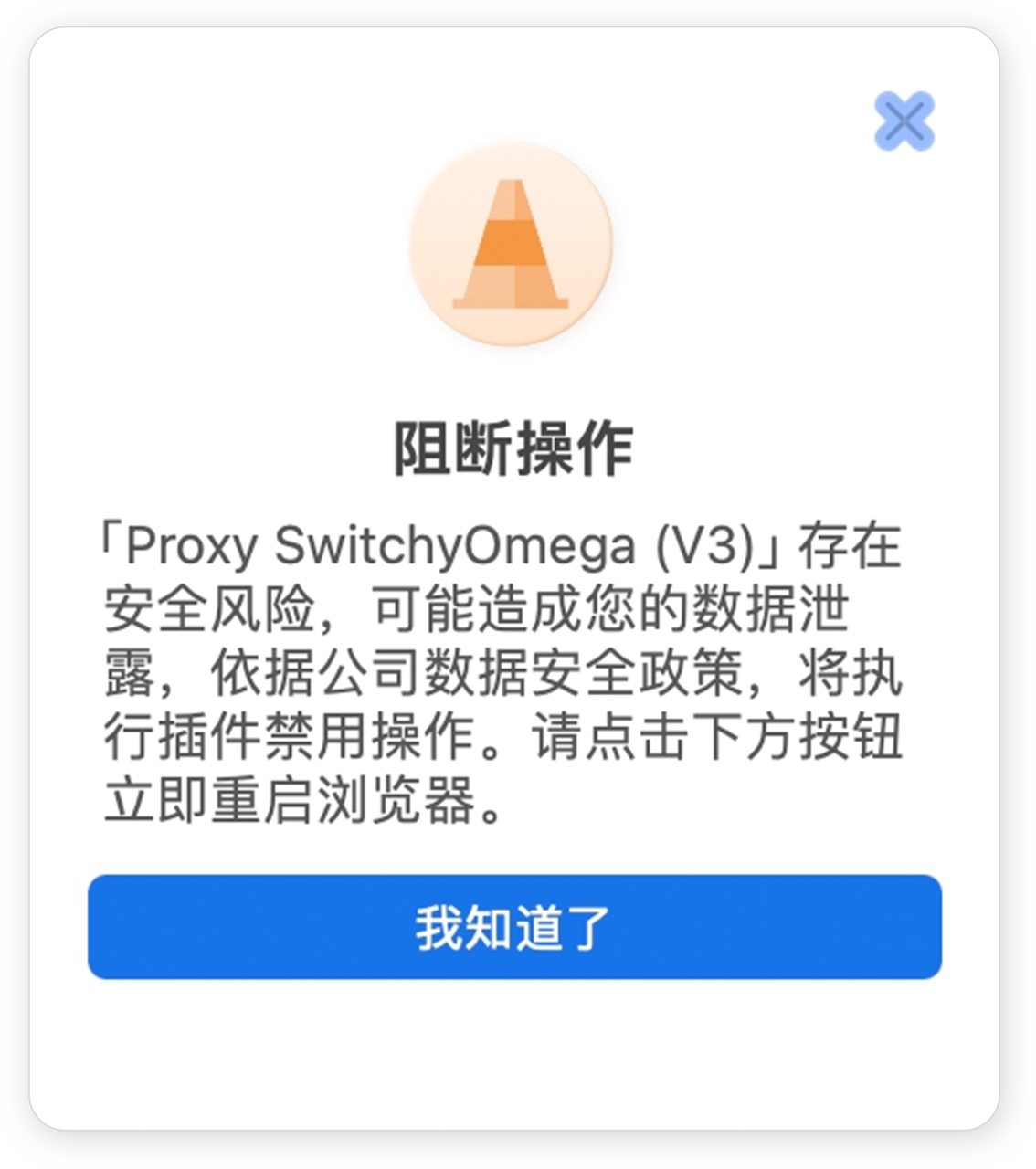

一键禁用恶意插件,策略化管控

支持远程一键禁用恶意插件,可疑插件即刻失效,同时插件行为日志全程记录,满足审计与合规需求。

策略配置

技术护航,意识先行

从发现到禁用,让插件不再是“看不见的威胁”。技术再先进,也替代不了员工的警觉性。

薮猫建议企业同步加强员工安全意识培训,养成良好的安全习惯:

- 只从 Chrome 官方商城下载插件

- 不轻信“群友推荐”或“网络热评”

- 定期清理不再使用或权限过高的插件

- 遇到权限异常弹窗,立即上报安全团队

数据泄露从来不是轰轰烈烈的大动作,往往是悄无声息的“插件点一下”——你甚至没有意识到,就已经发生了

用上青骓 DDR 浏览器插件管理功能,让插件“看得见”,风险“管得住”,让数据更安全!

青骓 DDR 还有更多高效的功能和优势,欢迎联系我们,和青骓 DDR 一起,解锁更多数据安全防护新体验!

-END-