年度合规审计前,这 6 项数据安全与合规负责人必查

每年下半年,是金融、政府、央企等单位的等保测评 / 年度合规审计 / 内控检查集中期。

哪些点是审计高频问、且最容易“丢分”的?为避免“凭经验猜”的不确定性,本文基于等保 2.0《网络安全等级保护基本要求》(GB/T 22239-2019)《数据安全法》及行业监管指引等,将需要在审计前务必确认的 6 项【数据安全】关键控制整理如下,并给出落地做法与常见误区,便于贵单位在有限时间内完成自检与整改。

01 六项关键必查

1.1 数据分类分级与目录是否“真建立、真生效”

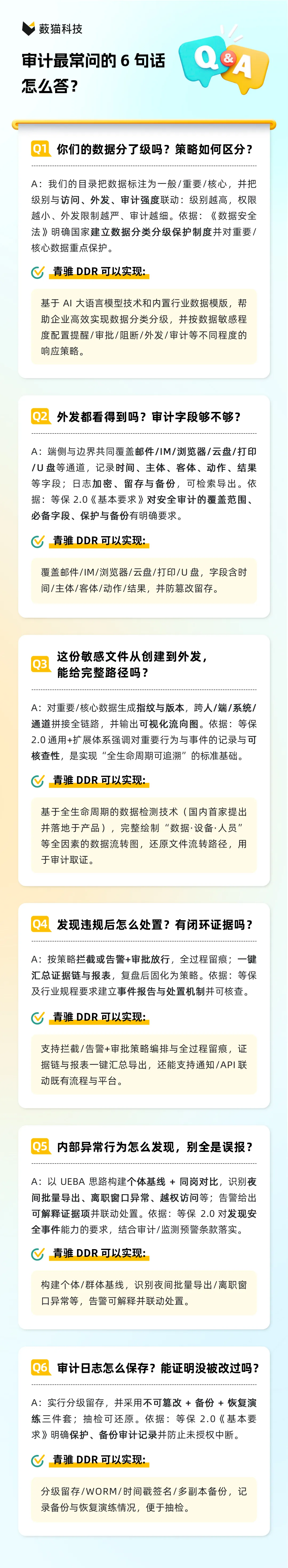

为什么必须查:数据安全法明确要求建立数据分类分级保护制度,并对重要数据/核心数据实施差异化保护;多数行业检查首先就问“有没有分级分类和数据目录”。

· 《银行保险机构数据安全管理办法》:要求建立和维护数据目录,推动实施数据分类分级保护,并将数据安全纳入全面风险管理与审计体系。

· JR/T 0197—2020《金融数据安全 数据安全分级指南》:给出金融业数据安全定级要素与流程,用于机构落地分级与评估。

· JR/T 0171—2020《个人金融信息保护技术规范》:要求对个人金融信息分类分级并实施差异化控制。

自查要点:

· 是否有全量数据目录(含系统/应用/部门维度),并标注一般/重要/核心及敏感个人信息;

· 是否与业务流程/系统清单一一对应,避免“只有 Excel 没有落地”;

· 重要/核心数据是否绑定更高强度的访问、加密、审计策略。

常见误区:只做“纸面目录”,未与访问控制与审计联动,审时无法证明“分级有用”。

1.2 全通道外发是否“可审计、可管控”

为什么必须查:等保 2.0 要求对重要用户行为与安全事件进行审计、并保护/备份审计记录;实践中,“外发”已不限于邮件和网盘,还包括 IM、浏览器上传、打印、U 盘等。

· GB/T 22239-2019(等保 2.0)8.1.4.3 安全审计:覆盖每个用户;记录时间、用户、事件类型、是否成功等;并保护、定期备份审计记录。

· 《银行保险机构数据安全管理办法》:信息科技部门需建立数据安全技术保护体系与控制基线,覆盖系统全生命周期的监测、预警、处置与技术标准。

自查要点:

· 外发通道覆盖:邮件/IM/浏览器/云盘/打印/U 盘是否均有审计与策略;

· 审计字段是否完整(时间、主体、客体、动作、结果);

· 审计记录是否防篡改/有备份,留存周期是否符合监管或内部制度。

常见误区:只管邮件/网盘,忽略 IM、浏览器上传与打印;或仅有网关日志、缺少端侧审计导致“人找不到、文件对不上”。

1.3 数据流向链是否可追溯

为什么必须查:审计常见原题:“某份敏感文件从创建到外发的全路径是什么?”没有文件指纹/溯源链,复现困难。等保在扩展场景中提出全生命周期审计与可追溯的能力要求。

· 等保 2.0 扩展(大数据/数据溯源与生命周期审计)强调重要数据全生命周期可追溯。

· 《银行保险机构数据安全管理办法》:明确数据安全技术架构与监测机制,要求落实技术保护措施与风险评估,为链路取证与追责提供制度基础。

自查要点:

· 对重要/核心数据生成指纹/版本,跨人/端/系统/通道串联编辑、复制、外发等动作;

· 支持以文件/人员/终端为入口的可视化流向图与逆向回溯;

· 跨境/跨系统场景下保持可用与可证据化。

常见误区:仅靠分散日志,缺乏统一数据主键/指纹,难以拼接成链。

1.4 违规外发的“发现-处置-复盘”是否闭环

为什么必须查:多数行业规程要求建立安全事件报告与处置机制,并明确流程与职责;审查不仅看“能拦”,更看如何闭环与复盘优化。

· 《银行保险机构数据安全管理办法》:银行保险机构应当将数据安全风险纳入本机构全面风险管理体系,明确数据安全风险监测、风险评估、应急响应及报告、事件处置的组织架构和管理流程,有效防范和处置数据安全风险。

· 行业指引(金融等):应制定安全事件报告和处置管理制度,明确报告/响应/恢复流程与职责。

自查要点:

· 是否定义拦截/放行+事中/事后审批的策略矩阵;

· 是否有一键留痕与报表能力(便于佐证“已处置/已培训”);

· 重大事件是否进入复盘并固化为策略。

常见误区:只强调“拦截率”,缺少审批与证据链,导致审计难以判定“处置有效”。

1.5 内部异常行为监测是否有效

为什么必须查:等保 2.0 要求具备发现安全事件的能力,传统基于规则的告警易漏报/误报。将用户与实体行为分析(UEBA)作为“满足标准、提升有效性的实现路径”是主流选择。

· 《银行保险机构操作风险管理办法》:要求识别、监测、控制源自人员与信息科技系统的操作风险,建立前瞻性监测与处置机制。

· 《银行保险机构数据安全管理办法》:银行保险机构应当对数据安全威胁进行有效监测,实施监督检查,主动评估风险,防止数据篡改、破坏、泄露、非法利用等安全事件发生。监测内容包括:超范围授权或者使用系统特权账号;内部人员异常访问、使用数据等。

自查要点:

· 是否覆盖夜间批量导出、频繁复制、越权读取、离职窗口期异常等典型特征;

· 是否建立个体基线与同行群体对比;

· 告警可解释(证据项/置信度/溯源链接)。

常见误区:仅靠固定阈值或单一日志源,导致告警噪声大,落地部门抵触。

1.6 审计与合规数据的留存与保护是否合规

为什么必须查:等保 2.0 明确保护与备份审计记录,并防止未授权删除/修改/覆盖;不设留存策略或无法证明不可篡改,容易在审计环节被判“高风险”。

· GB/T 22239-2019 安全审计:应对审计记录进行保护,定期备份,避免未预期的删除、修改或覆盖。

· 制造/央企/能源:CII 条例与工信部数据安全办法要求留存与可核查,确保关键数据与系统安全可控。

自查要点:

· 是否采用分级留存策略(按法律/监管/内控要求设定周期);

· 是否具备 WORM/链路签名/时间戳等防篡改手段;

· 是否定期可恢复性演练(抽检还原能力)。

常见误区:仅“存起来”,没做恢复演练;或留存周期与监管不匹配。

02 六问六答

为了更好地帮助企业对标监管要求并高效通过审计,我们特整理了审计高频“六问”答案,可长按图片保存。

涉及跨境业务?再加一步

若存在向境外提供数据(包括重要数据或达到一定规模的个人信息),需按《数据出境安全评估办法》完成自评,满足情形时申报安全评估;合同与技术措施需覆盖安全责任、风险控制与再申报触发等。建议把跨境流转监控 + 审计留痕纳入本次自查与整改计划。

03 结语 | 把“能过审计”变成“可持续运营”

审计只是节点,运营才是常态。

只有建立可量化的自查与运营机制,才能在监管“大考”前后都稳住安全与合规的底盘。

薮猫科技将持续以专业的数据安全能力与落地见效的产品服务,帮助各行业从“临时应考”升级为“长期治理”。

欢迎联系我们,获得专属行业数据安全解决方案,和薮猫科技一起,解锁更多数据安全防护新体验!

-END-